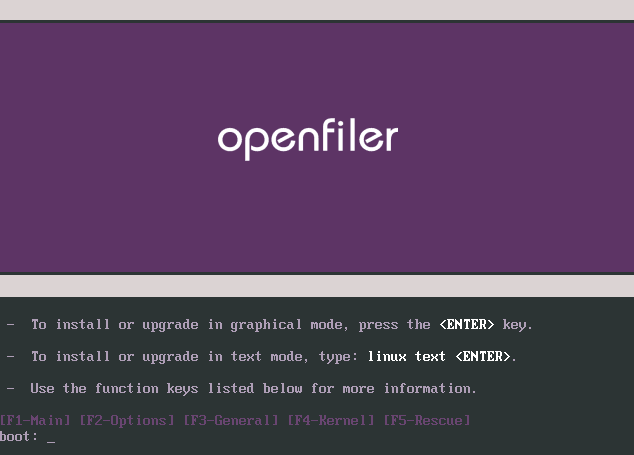

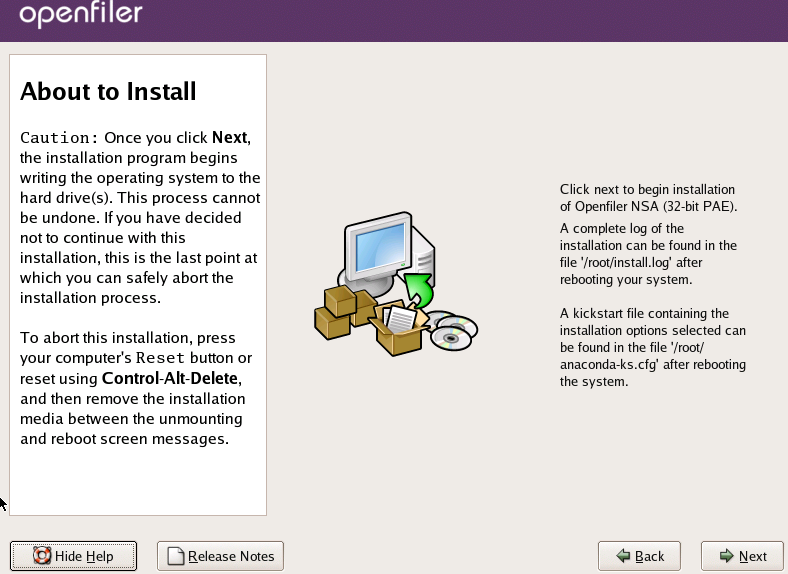

במדריך הקודם, למדנו איך להתקין שרת OPENFILER ב-20 דקות בצורה בסיסית.

במדריך הקודם, למדנו איך להתקין שרת OPENFILER ב-20 דקות בצורה בסיסית.

כאן אני מפרסם את החלק השני של סדרת הכתבות על OPENFILER.

במדריך זה נלמד מהן ההגדרות הראשוניות של השרת ואיך לחבר את השרת ל-DOMAIN של הארגון כדי לנהל הרשאות המידע ברמת ACTIVE DIRECTORY.

סדרת הכתבות על OPENFILER :

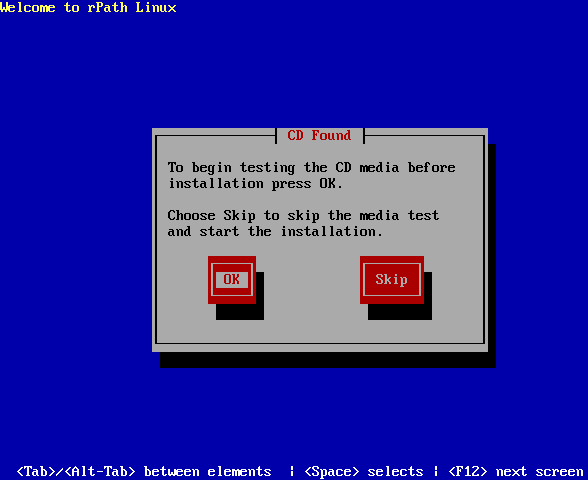

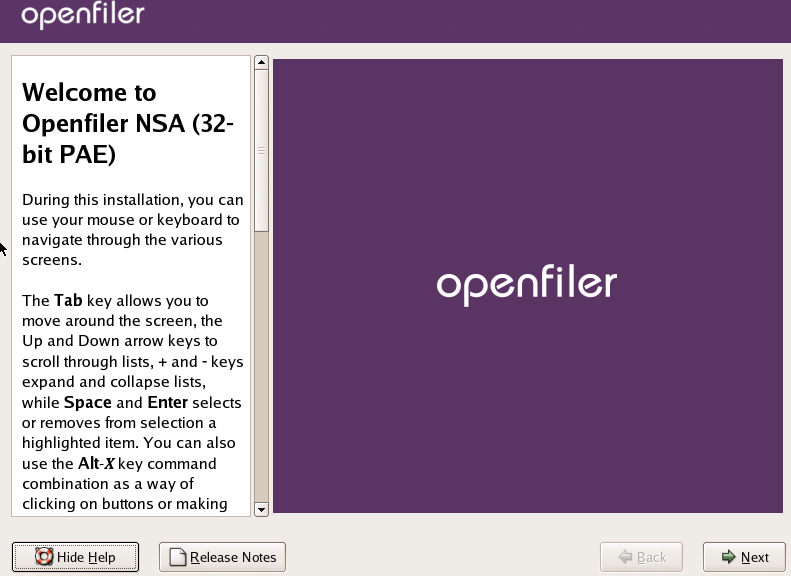

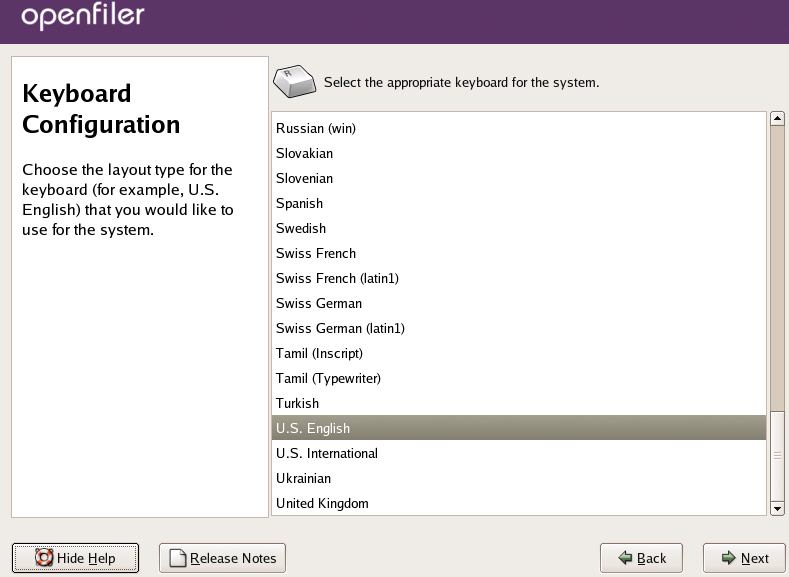

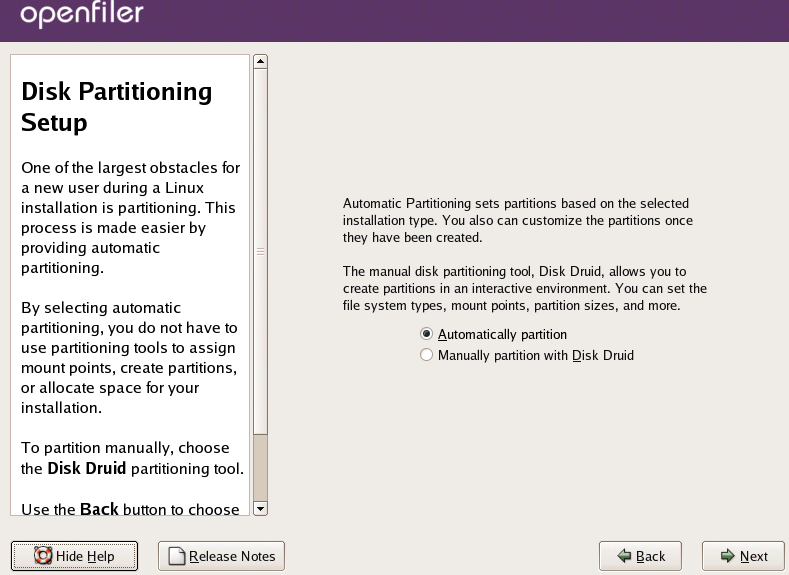

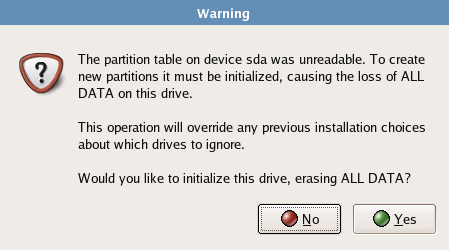

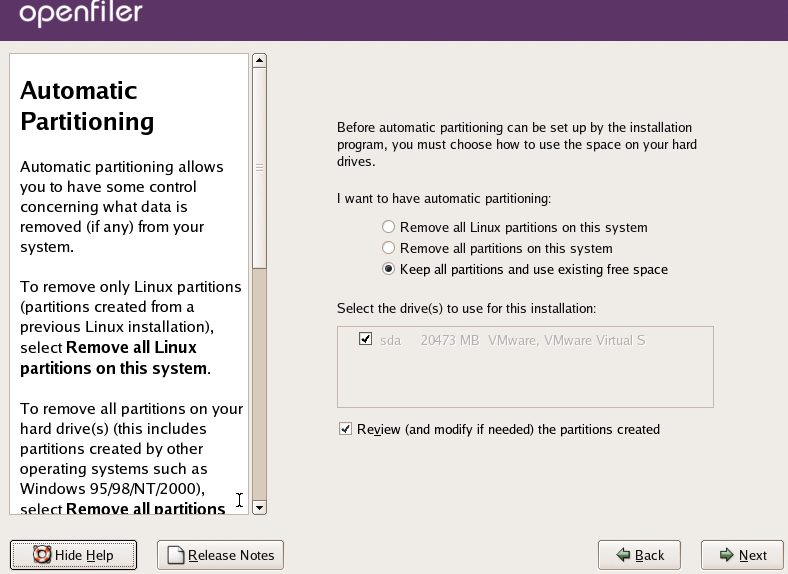

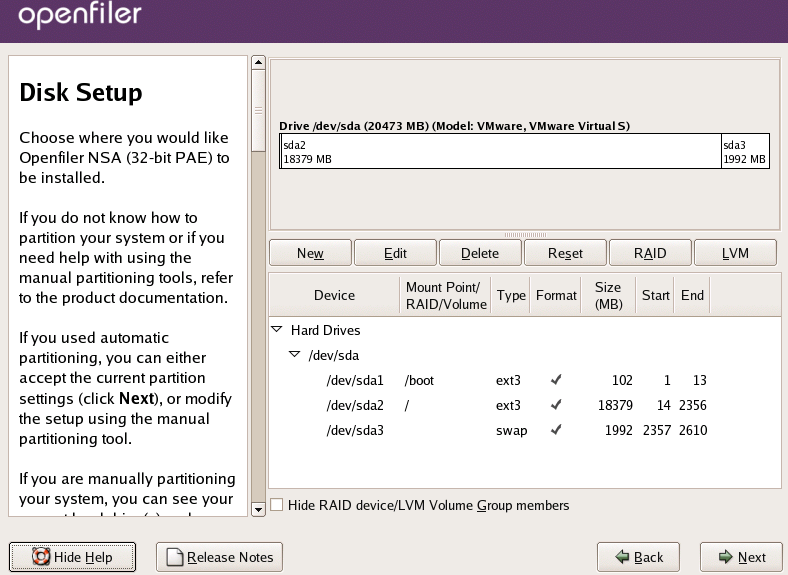

מדריך להתקנת שרת קבצים : OPENFILER – חלק א' (התקנה)

מדריך להתקנת שרת קבצים : OPENFILER – חלק ב' (חיבור ל-DOMAIN)

מדריך להתקנת שרת קבצים : OPENFILER – חלק ג' (יצירת שיתוף)

מדריך להתקנת שרת קבצים : OPENFILER – חלק ד' (יצירת LUN)

דרישות מקדימות :

ACTIVE DIRECTORY (כאן במעבדה : test.local) : השרת OPENFILER צריך גישה לשרת DOMAIN CONTROLLER

הגדרות בסיסיות :

1) יש לגשת לתחנה כלשהי שמחוברת לאותה רשת עליה התקנו את השרת OPENFILER

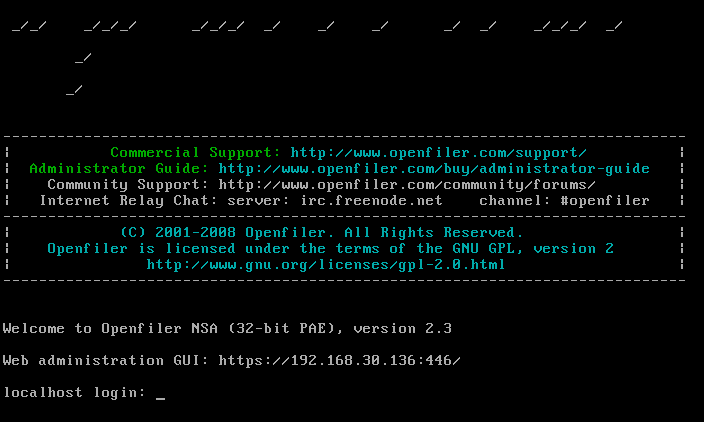

2) יש לגלוש לדף הניהול דרך כתובת השרת בפורט 446 (כאן בדוגמא, השרת OPENFILER קיבל את הכתובת 192.168.30.136)

http://192.168.30.136:446

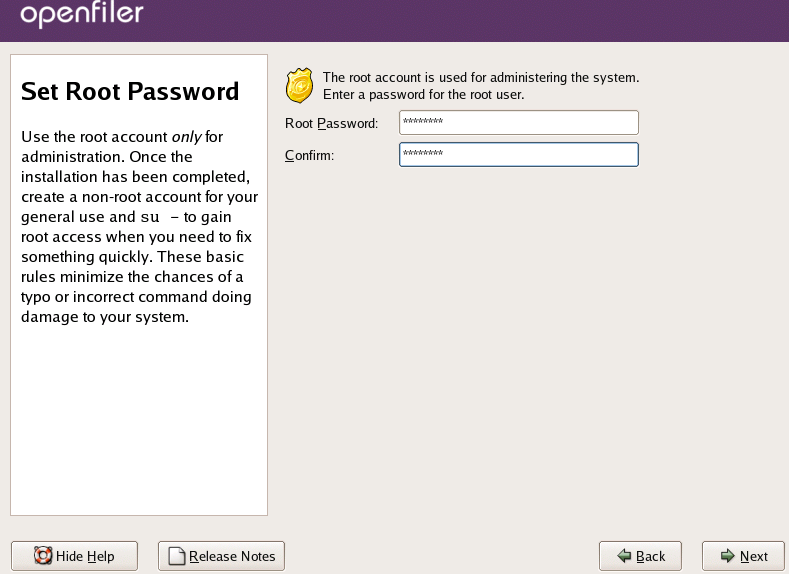

3) יש לבצע LOGIN עם המשתמש בחירת המחדל של המערכת (נחליף בהמשך)

usnername : openfiler

password : password

4) אם כבר הוגדרה כתובת IP סטאטית בהתקנה – ראו מדריך א' – ניתן לדלג עד לסעיף 7.

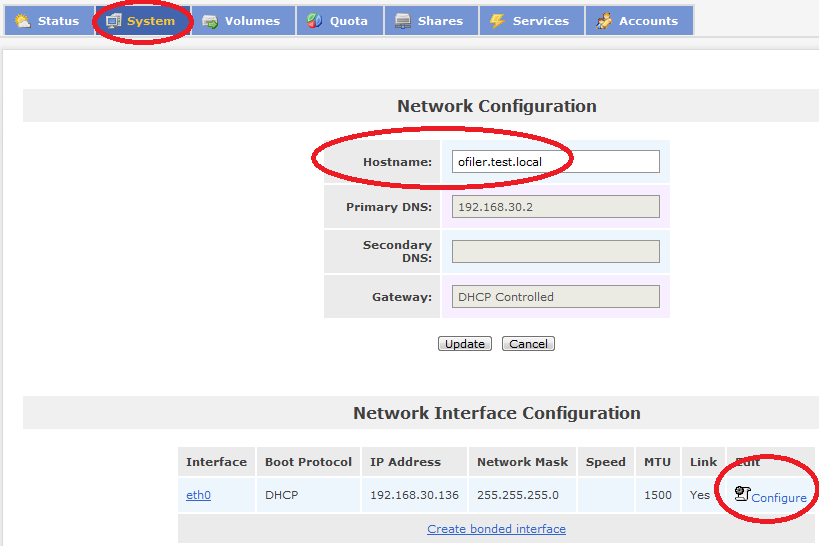

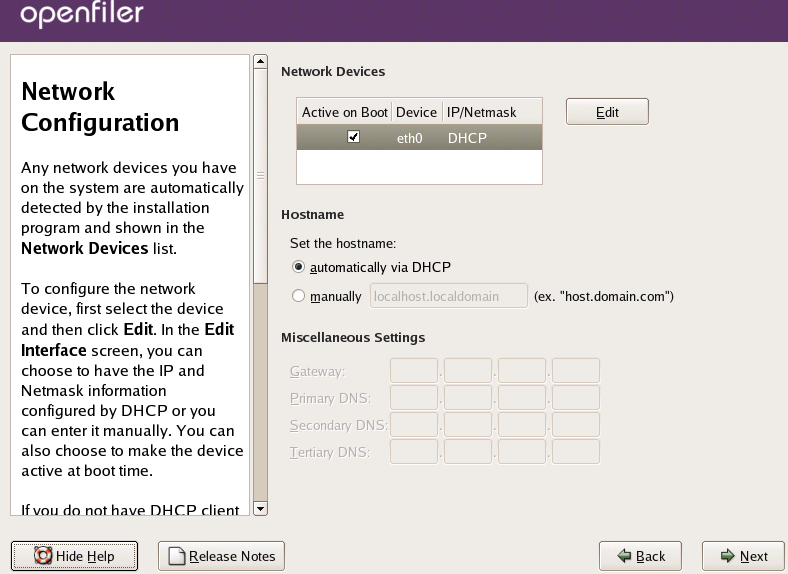

יש לעבור ללשונית SYSTEM. יש לתת שם לשרת (כאן הגדרתי openfiler) ויש ללחוץ על CONFIGURE ליד הגדרת כרטיס הרשת

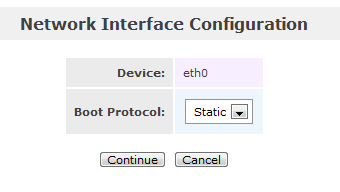

5) יש להעביר את ה=BOOT PROTOCOL למצב STATIC ויש ללחוץ על CONTINUE

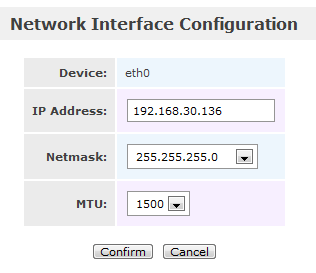

6) יש להגדיר את כרטיס הרשת עם כתובת סטאטית (בהתאם לרשת שאנו נמצאים בה) ויש ללחוץ על CONFIRM

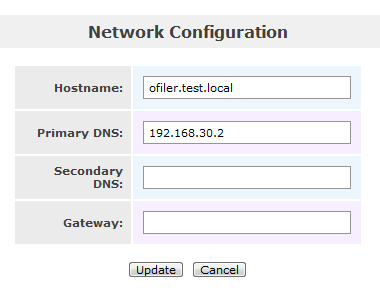

7) חזרנו לחלון SYSTEM

יש להגדיר את כתובת של שרתי ה-DNS ברשת (לפחות אחד) ואת כתובת השרת GATEWAY במידת הצורך

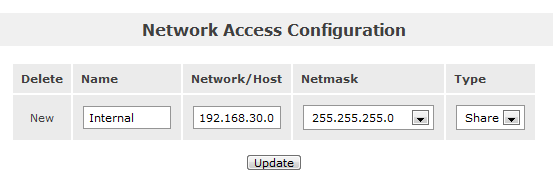

8 ) עדיין בחלון SYSTEM, יש לגשת לחלק התחתון של הדף, יש להגדיר את כל הרשתות שצריכות לגשת לשרת OPENFILER (כאן בדוגמא יש לי רק רשת אחת) : חשוב לציין שם ברור לאותה הרשת וה-MASK הנכון של הרשת. הסוג יהיה "SHARE". יש ללחוץ על UPDATE

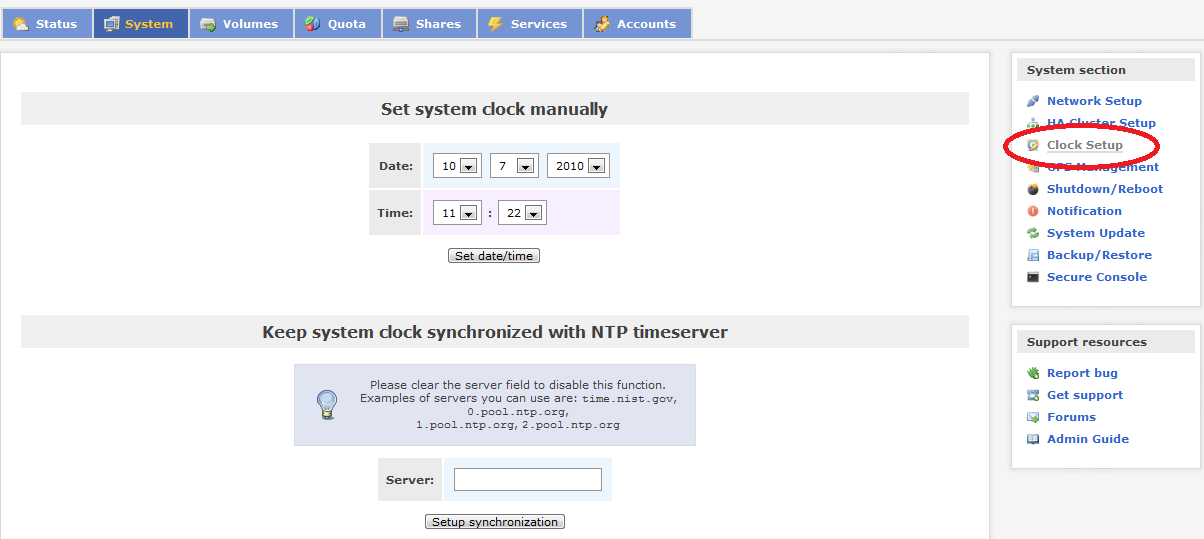

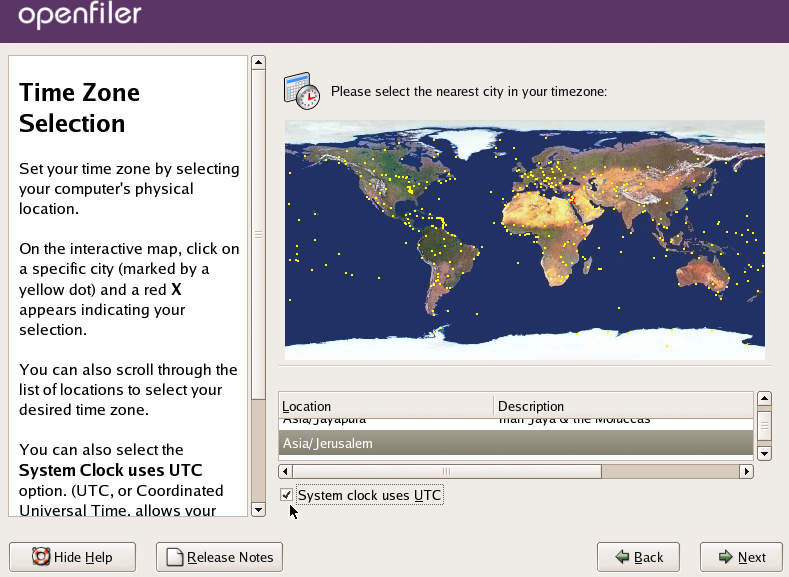

9) עדיין בחלון SYSTEM, יש ללחוץ על CLOCK SETUP, יש להגדיר תאריך/שעה (או שרת NTP אם קיים ברשת) ויש לאשר

חיבור ל-ACTIVE DIRECTORY :

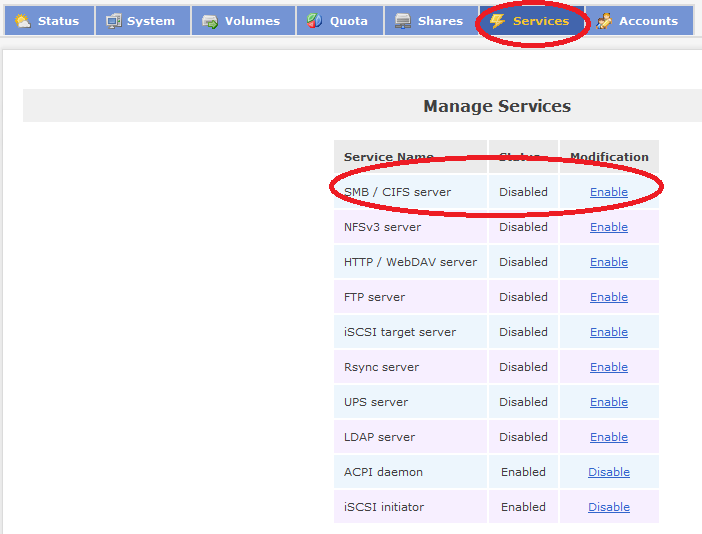

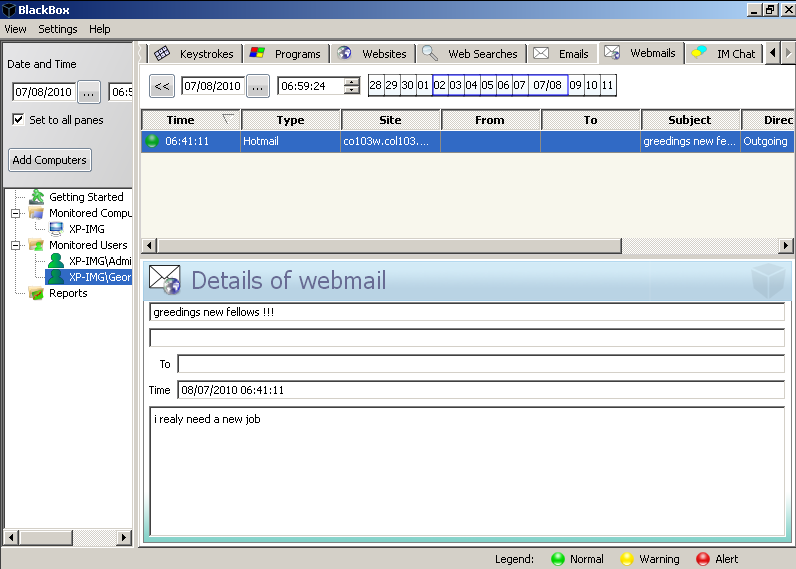

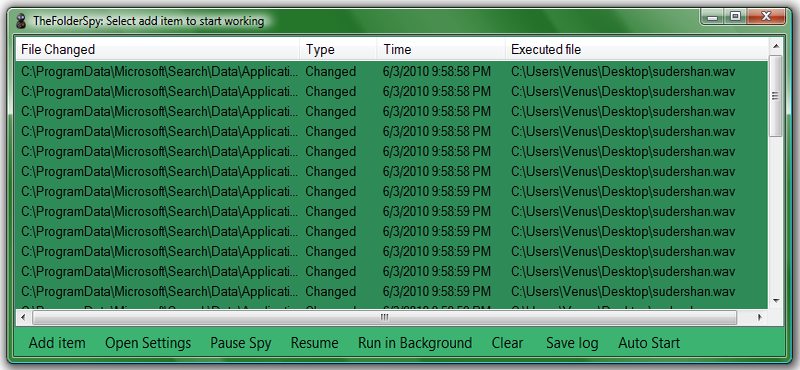

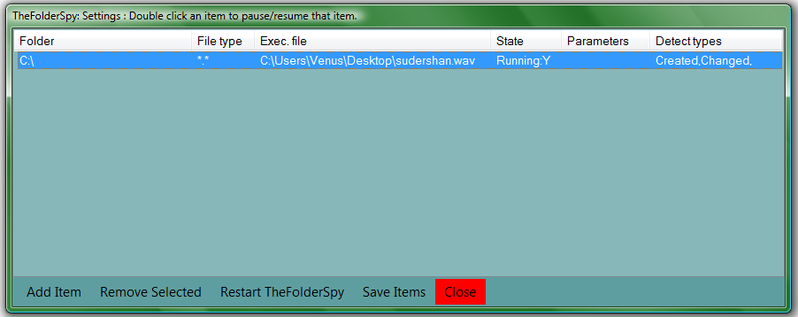

10 ) יש לגשת ללשונית SERVICES

יש להפעיל את השירות SMB / CIFS SERVER ע"י לחיצה על ENABLE

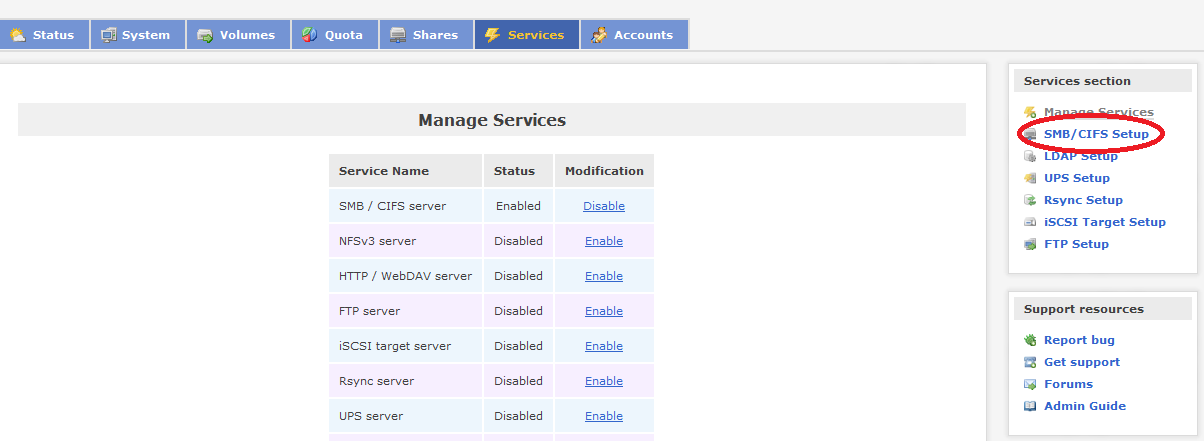

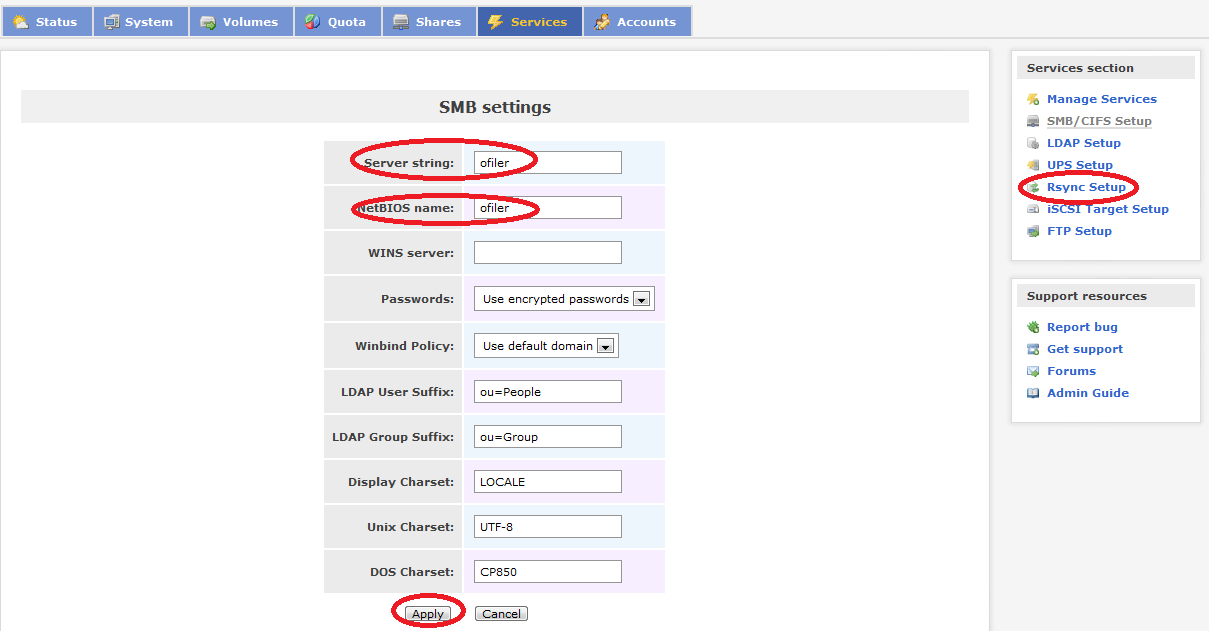

11) עדיין בחלון SERVICES, יש ללחוץ על SMB / CIFS SETUP בצד ימין

12) יש להגדיר שם DNS לשרת OPENFILER ב-2 החלונות העליונים (אין לשנות את שאר הערכים), יש ללחוץ על APPLY ויש ללחוץ לאחר מכן על Rsync SETUP

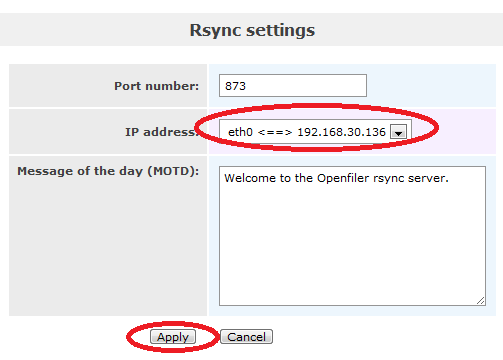

13) יש לסמן את כרטיס הרשת הרלוונטי (כאן יש לנו רק כרטיס רשת אחד) ויש לאשר את השינוי ע"י לחיצה על APPLY

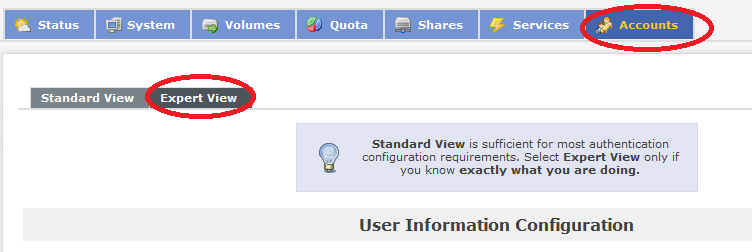

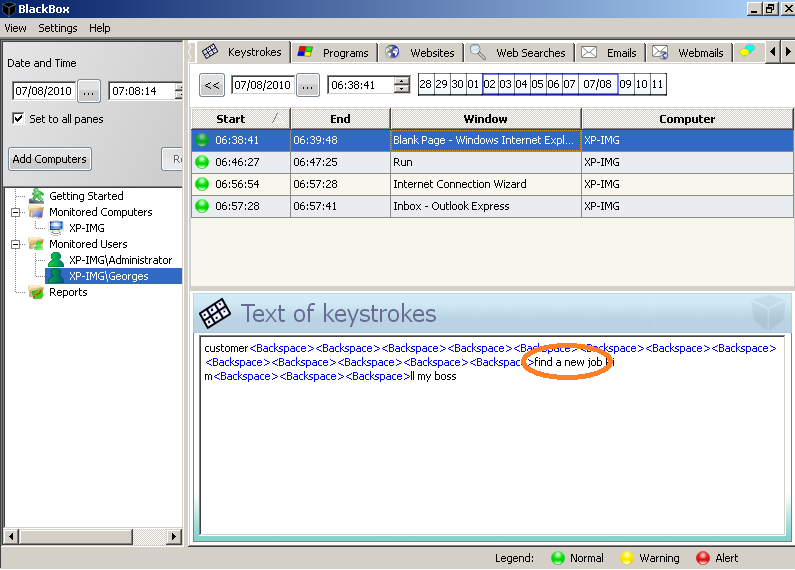

14) יש לעבור ללשונית ACCOUNTS ויש ללחוץ על EXPERT

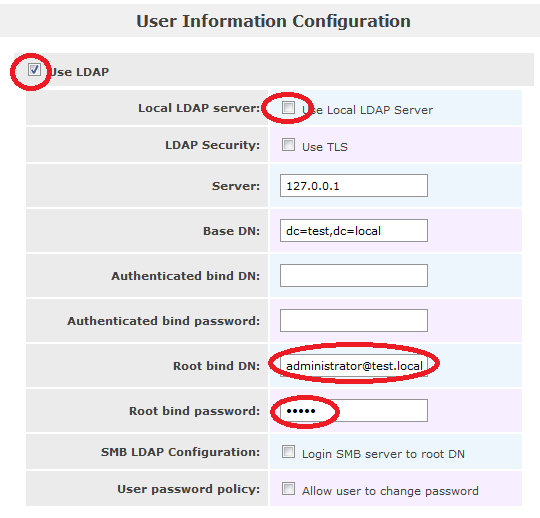

15) בחלק הראשון ("USE LDAP"), יש להגדיר אך ורק את הפרטים הבאים :

יש לסמן USE LDAP

אין לסמן USE LOCAL LDAP SERVER

יש לרשום משתמש אדמין ב-DOMAIN ואת הסיסמא שלו

שאר הנתונים לא רלוונטיים (המערכת תשלים בעצמה את הגדרת BASE DN)

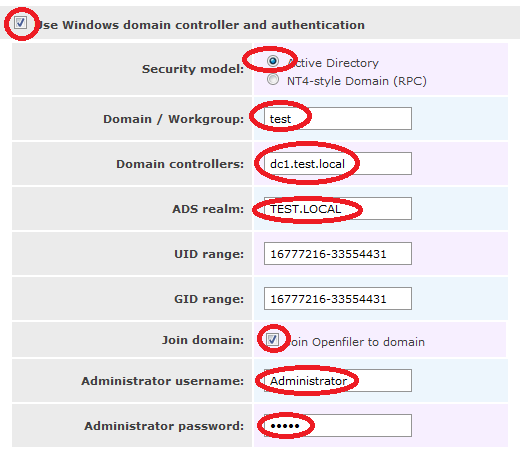

16) בחלק הבא (יותר למטה : USE DC AND AUTHENTICATION), יש להגדיר את הפרטים הבאים :

יש לסמן את USE WINDOWS DOMAIN CONTROLLER AND AUTHENTICATION

יש לסמן ACTIVE DIRECTORY

יש לרשום את השם הקצר של ה-DOMAIN (כאן בדוגמא : TEST)

יש לרשום את השם המלא של ה-DC ב-DOMAIN (כאן בדוגמא : DC1.TEST.LOCAL)

יש לרשום את השם הארוך של ה-DOMAIN (כאן דוגמא : TEST.LOCAL)

יש לסמן JOIN DOMAIN

יש לרשום פרטי משתמש אדמין ב-DOMAIN (כאן ADMINISTRATOR והסיסמא שלו)

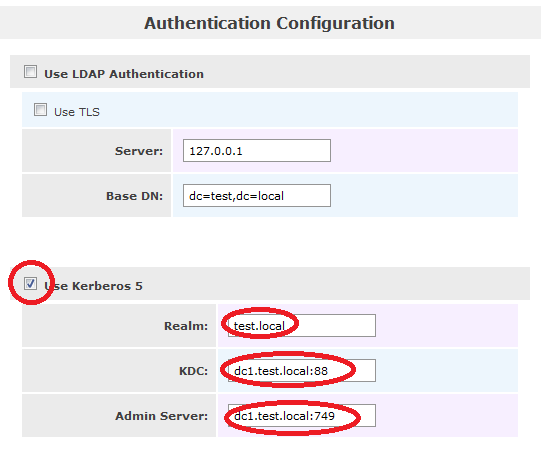

17) יש לגלוש לסוף הדף לחלק "AUTHENTICATION CONFIGURATION"

יש לסמן שימוש ב-KERBEROS

יש לרשום את השם הארוך של ה-DOMAIN (כאן בדוגמא :TEST.LOCAL)

תחת KDC ו-ADMIN SERVER, יש לשנות את הכתובות הקיימת לכתובת השרת DC (חשוב לא לשנות את הגדרת הפורט בסוף השורה)

יש ללחוץ על SUBMIT

18) סיימנו !!! (יש להמתין מספר דקות ומומלץ לבצע RESTART לשרת החדש)

חשוב לבדוק שההגדרות תקינות :

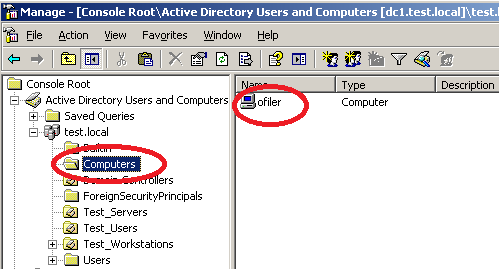

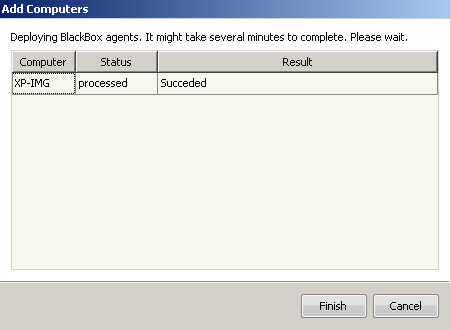

ניתן לגשת לניהול ACTIVE DIRECTORY ולוודא שהתווסף אובייקט עם שם השרת החדש תחת "COMPUTERS"

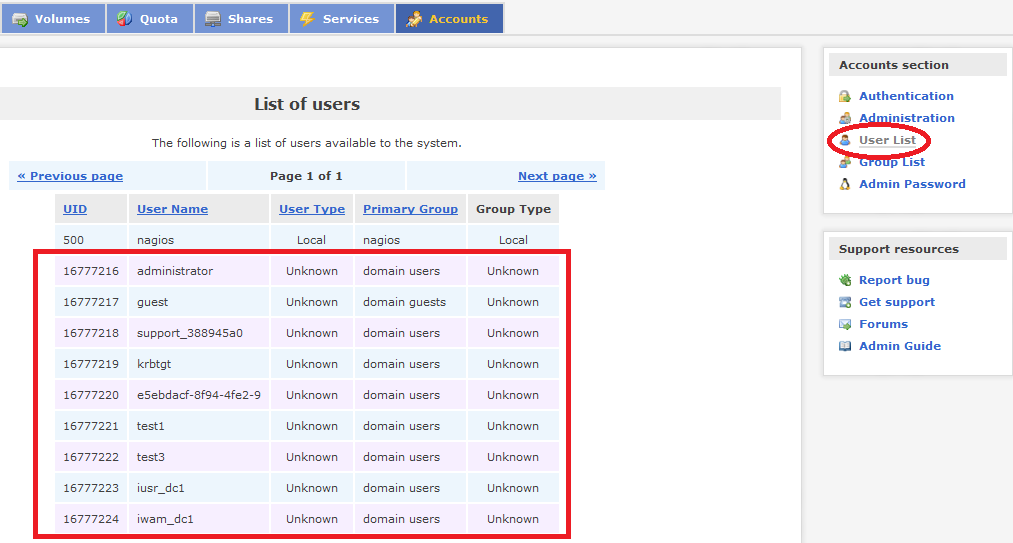

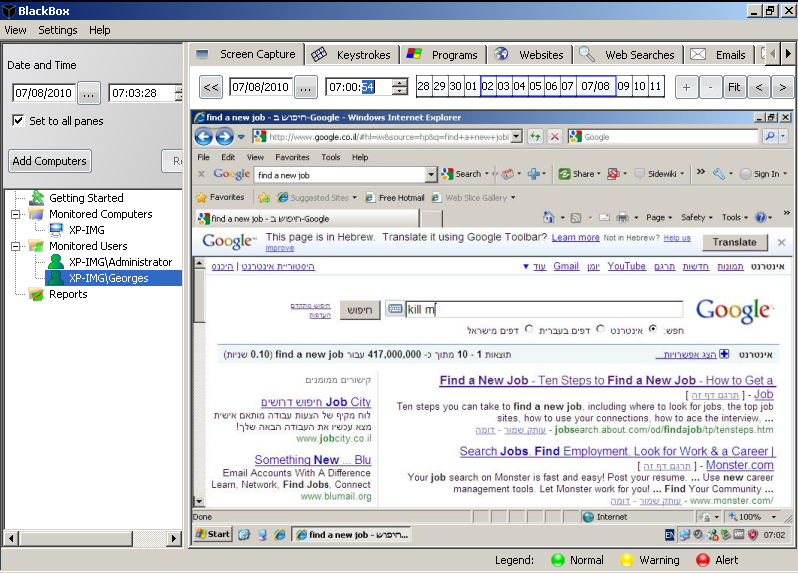

ברמת השרת OPENFILER, ניתן לגשת ל-USER ולזהות את משתמשי ACTIVE DIRECTORY שמופיעים (כנ"ל אם עוברים ל-GROUPS)

לסיכום

לאחר התקנה בסיסית וחיבור ל-ACTIVE DIRECTORY, אנו מוכנים לייצר SHARE בשרת OPENFILER ולהגדיר הרשאות גישה בהתאם למשתמשים וקבוצות ה-DOMAIN (במדריך הבא בסדרת הכתבות).

קישורים

מדריך להתקנת שרת קבצים : OPENFILER – חלק א' (התקנה)

מדריך להתקנת שרת קבצים : OPENFILER – חלק ב' (חיבור ל-DOMAIN)

מדריך להתקנת שרת קבצים : OPENFILER – חלק ג' (יצירת שיתוף)

מדריך להתקנת שרת קבצים : OPENFILER – חלק ד' (יצירת LUN)